O ano de 2024 foi um marco importante no campo da segurança cibernética, com um aumento significativo na frequência, sofisticação e impacto dos ataques cibernéticos. Com a rápida digitalização em diversos setores e a interconexão crescente dos sistemas, os cibercriminosos aproveitaram vulnerabilidades em uma escala inédita.

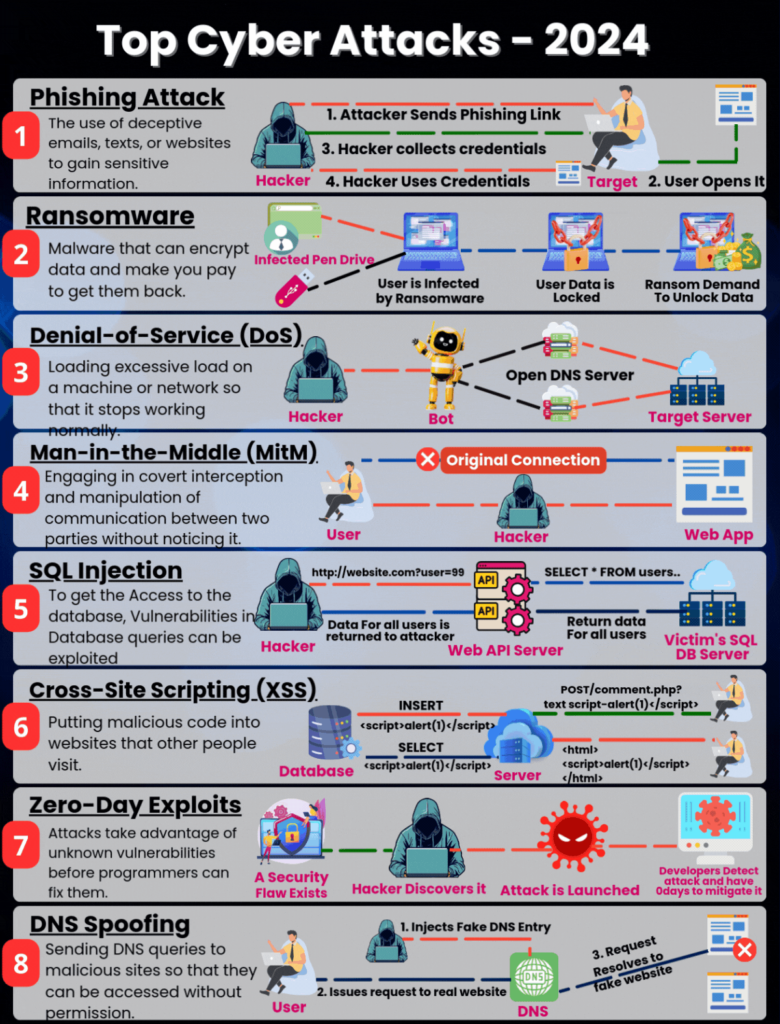

De ataques de ransomware devastadores visando infraestrutura crítica a campanhas de phishing utilizando inteligência artificial, o cenário de ameaças destacou a inovação e a determinação dos atacantes.

Este artigo analisa os 10 tipos de ataques cibernéticos mais comuns de 2024, explicando seus mecanismos, casos reais e efeitos.

Ao compreender essas ameaças, as organizações podem se preparar melhor para enfrentar riscos emergentes e proteger seus ativos essenciais em um ambiente digital cada vez mais desafiador. A segurança cibernética deixou de ser opcional — é uma necessidade vital para sobreviver no mundo interconectado de hoje.

Principais ataques de malware

1. Ataques de malware

Em 2024, o malware permaneceu como uma das ameaças mais prevalentes. Essa categoria abrange vírus, ransomware, spyware e worms que se infiltram nos sistemas para interromper operações, furtar informações sensíveis ou causar danos.

- Ransomware : Uma forma dominante de malware em 2024, os ataques de ransomware aumentaram globalmente. Esses ataques criptografam os arquivos das vítimas e exigem pagamento por chaves de descriptografia. O surgimento das plataformas Ransomware-as-a-Service (RaaS)tornou mais fácil para invasores menos qualificados executarem esses ataques. Incidentes de alto perfil incluíram ataques ao processador de alimentos alemão VOSSKO e ao Porto de Nagoya, no Japão, interrompendo as operações e incorrendo em milhões em danos.

- Spyware e cavalos de Troia : Essas ferramentas eram usadas para exfiltração de dados e espionagem, geralmente visando empresas e entidades governamentais.

Incidentes de alto perfil

- Ataque de Ransomware Change Healthcare : O grupo de ransomware BlackCat/ALPHV explorou servidores de acesso remoto mal protegidos, expondo mais de 100 milhões de registros de pacientes. Este ataque interrompeu as operações de saúde nos EUA, atrasando cirurgias e interrompendo o processamento de receitas.

- Grupo de ransomware LockBit : apesar da interrupção causada pela polícia, o LockBit permaneceu ativo até meados de 2024, visando organizações em todo o mundo antes de ser substituído pelo grupo de ransomware Ransomhub.

Estratégias de Defesa

- Empregue ferramentas de detecção e resposta de endpoint (EDR).

- Atualize regularmente o software para corrigir vulnerabilidades.

- Implemente protocolos de backup robustos.

2. Ataques de phishing

Em 2024, os ataques de phishing sofreram um aumento acentuado, com um crescimento relatado de 202% nas mensagens de phishing e um impressionante aumento de 703% nas tentativas de phishing baseadas em credenciais. Os cibercriminosos utilizaram e-mails, SMS (smishing) e chamadas de voz (vishing) para iludir os usuários e obter informações confidenciais.

- Spear Phishing : e-mails personalizados direcionados a indivíduos ou organizações específicas, muitas vezes se passando por entidades confiáveis, como colegas ou provedores de serviços.

- Phishing multicanal : os invasores foram além do e-mail e exploraram plataformas como LinkedIn, Microsoft Teams e aplicativos de mensagens.

Incidentes de alto perfil

- Vazamento de senha do RockYou2024 : Um hacker expôs quase 10 bilhões de senhas em um dos maiores vazamentos de todos os tempos, permitindo ataques de força bruta e phishing de credenciais.

- Golpe de ingressos para as Olimpíadas de Paris : uma campanha de phishing em larga escala chamada “Ticket Heist” tinha como alvo indivíduos que compravam ingressos falsos para grandes eventos como as Olimpíadas de Paris, usando mais de 700 domínios falsos para enganar as vítimas.

- Aumento de phishing no setor financeiro na Índia : Mais de 135.000 ataques de phishing foram relatados no setor financeiro da Índia durante o primeiro semestre de 2024, impulsionados por esquemas de phishing gerados por IA.

Estratégias de Defesa

- Treine os funcionários para reconhecer tentativas de phishing.

- Use sistemas de filtragem de e-mail com detecção de ameaças em tempo real.

- Habilite a autenticação multifator (MFA) para proteger contas.

3. Ataques de negação de serviço distribuído (DDoS)

Os ataques DDoS (Distributed Denial of Service) sufocaram as redes ao inundá-las com um grande volume de tráfego, resultando na indisponibilidade dos serviços. Em 2024, houve um aumento de 20% nesses ataques em comparação com o ano anterior, com atores patrocinados pelo estado desempenhando um papel importante.

- Ataques de amplificação : protocolos explorados como DNS e NTP para ampliar o tráfego de ataque.

- Motivações : Esses ataques foram usados como cortinas de fumaça para violações mais invasivas ou como declarações políticas por grupos hacktivistas.

Ataques de alto perfil

- Aumento global de DDoS : a Cloudflare relatou um ataque recorde de 4,2 Tbps em outubro de 2024, visando os setores de serviços financeiros e telecomunicações.

- Campanhas DDoS patrocinadas pelo Estado : agentes estatais realizaram ataques DDoS para interromper serviços essenciais em todo o mundo, sendo a China o país mais visado.

Estratégias de Defesa

- Implante Redes de Distribuição de Conteúdo (CDNs) para distribuição de tráfego.

- Use serviços de mitigação de DDoS para absorver o excesso de tráfego.

- Monitore o tráfego de rede em busca de anomalias.

4. Ameaças internas

As ameaças internas aumentaram em 2024, com organizações relatando um aumento de cinco vezes em tais incidentes em comparação a 2023. Essas ameaças surgiram de funcionários mal-intencionados ou ações inadvertidas de funcionários negligentes.

- Principais riscos : roubo de dados, sabotagem de sistemas e acesso não autorizado usando credenciais legítimas.

- Desafios : Detectar ameaças internas provou ser difícil devido aos seus privilégios de acesso legítimos.

Ataques de alto perfil

Violação de dados do ISP Hathway : Um hacker expôs os dados sensíveis de mais de 41,5 milhões de clientes da Hathway, um ISP indiano. A violação explorou vulnerabilidades internas para vazar mais de 200 GB de dados.

Estratégias de Defesa

- Implemente a Arquitetura Zero Trust para limitar o acesso com base em funções.

- Monitore a atividade do usuário usando ferramentas de análise comportamental.

- Realize auditorias regulares e aplique controles de acesso rigorosos.

5. Ameaças persistentes avançadas (APTs)

APTs são ataques furtivos e prolongados que visam roubar dados ou causar interrupções sem detecção imediata. Em 2024, grupos patrocinados pelo estado, como o Volt Typhoon da China , miraram infraestrutura crítica nos EUA, preparando-se para potenciais conflitos geopolíticos.

Características principais

- Os APTs geralmente exploram vulnerabilidades de software ou usam táticas de engenharia social.

- São operações altamente direcionadas e que exigem muitos recursos.

Ataque de alto perfil

Campanha Volt Typhoon : vinculada à China, esta APT teve como alvo provedores de infraestrutura crítica dos EUA sequestrando roteadores de pequenos escritórios/casas (SOHO) para formar botnets capazes de lançar ataques em larga escala.

Estratégias de Defesa

- Sistemas de detecção de intrusão (IDS) são usados para monitorar a atividade da rede.

- Atualize regularmente o software e realize avaliações de vulnerabilidades.

- Segmente redes para limitar o movimento lateral dos invasores.

6. Ataques do tipo Man-in-the-Middle (MitM)

Os ataques MitM interceptaram comunicações entre duas partes para roubar ou manipular informações confidenciais. Em 2024, os invasores exploraram falhas em protocolos SSL/TLS ou usaram redes Wi-Fi não seguras para espionagem.

Cenários comuns

- Interceptar credenciais de login durante sessões bancárias on-line.

- Redirecionando usuários para sites maliciosos por meio de manipulação de URL.

Estratégias de Defesa

- Aplique conexões HTTPS usando certificados seguros.

- Evite Wi-Fi público ou use Redes Privadas Virtuais (VPNs).

- Implemente protocolos de criptografia fortes para comunicações confidenciais.

7. Ataques à cadeia de suprimentos

Ataques a cadeia de suprimentos têm como alvo fornecedores terceirizados ou provedores de software para se infiltrar em organizações maiores. Esses ataques se tornaram mais prevalentes à medida que as empresas dependiam cada vez mais de sistemas interconectados.

Tendências notáveis

- Os invasores comprometeram atualizações de software ou componentes de hardware antes da entrega.

- Explorou relacionamentos de confiança entre fornecedores e clientes.

Estratégias de Defesa

- Examine rigorosamente os fornecedores terceirizados antes de fechar parcerias.

- Monitore as atividades da cadeia de suprimentos em busca de anomalias.

- Use soluções de proteção de endpoint em todos os dispositivos.

8. Ataques de injeção de código

Técnicas de injeção de código , como injeção de SQL e Cross-Site Scripting (XSS), continuaram comuns em 2024. Os invasores exploraram aplicativos da web mal protegidos para executar scripts ou consultas maliciosos.

Exemplos

- Injeção de SQL: extraiu informações confidenciais do banco de dados inserindo consultas maliciosas.

- XSS: Scripts injetados em páginas da web visualizadas por outros usuários para roubar cookies de sessão ou credenciais.

Estratégias de Defesa

- Valide todas as entradas do usuário em aplicativos web.

- Use firewalls de aplicativos da web (WAFs).

- Realize testes de penetração regulares em aplicativos.

9. Ataques de Força Bruta

Ataques de força bruta envolveram adivinhar sistematicamente credenciais de login até obter acesso. Variantes como pulverização de senhas e preenchimento de credenciais se tornaram mais sofisticadas em 2024.

Principais desenvolvimentos

- Os invasores usaram credenciais vazadas de violações anteriores para atingir contas.

- Ferramentas automatizadas aceleraram o processo de adivinhação com intervenção humana mínima.

Estratégias de Defesa

- Aplique políticas de senhas fortes com atualizações regulares.

- Habilite mecanismos de bloqueio de conta após tentativas de login malsucedidas.

- Use MFA para uma camada adicional de segurança.

10. Tunelamento DNS

O tunelamento de DNS surgiu como um método avançado para contornar medidas de segurança de rede. Os invasores usavam consultas de DNS para exfiltrar dados ou estabelecer canais de comando e controle.

Mecanismo

O tunelamento de DNS incorpora cargas maliciosas em solicitações e respostas de DNS, tornando-as mais difíceis de detectar em comparação aos métodos tradicionais.

Estratégias de Defesa

- Monitore o tráfego DNS em busca de padrões incomuns.

- Restringir consultas DNS externas usando firewalls .

- Implante soluções de segurança de DNS capazes de detectar atividades de tunelamento.

O cenário de segurança cibernética em 2024 destacou a sofisticação crescente dos ataques cibernéticos em todos os setores do mundo. De ransomware paralisando operações a ameaças internas explorando pontos de acesso confiáveis, as organizações enfrentaram desafios sem precedentes que exigiam medidas proativas.

Para combater essas ameaças de forma eficaz:

- As empresas devem adotar uma abordagem de segurança em várias camadas, incorporando ferramentas avançadas, como sistemas de detecção de ameaças baseados em IA.

- O treinamento dos funcionários deve se concentrar no reconhecimento de táticas de engenharia social, como phishing.

- Governos e setores privados devem colaborar globalmente para enfrentar ameaças patrocinadas pelo Estado, como APTs.

À medida que os cibercriminosos continuam evoluindo e refinando seus métodos de ataque, a necessidade de vigilância constante se torna mais evidente e crucial do que nunca. Em um mundo onde a interconexão digital entre dispositivos, sistemas e redes é cada vez mais intensa, ignorar a segurança cibernética não é apenas imprudente, mas também potencialmente catastrófico. Empresas, governos e indivíduos devem adotar uma postura proativa e estar sempre atentos às novas ameaças. A capacidade de detectar, responder e mitigar essas ameaças em tempo hábil é fundamental para a proteção de dados sensíveis, infraestrutura crítica e, em última análise, para a continuidade das operações. Portanto, a vigilância constante e as práticas de segurança cibernética robustas não são mais apenas recomendações; elas se tornaram pilares indispensáveis para garantir a sobrevivência e a prosperidade em um ambiente digital cada vez mais complexo e interdependente.