A transformação digital trouxe consigo o aumento de dados que circulam nas redes corporativas, tornando a segurança da informação uma prioridade para empresas de todos os portes e segmentos. Dentre as várias estratégias adotadas para proteger tais informações, a gestão de acessos destaca-se como um fator essencial, cuja importância transcende o simples controle de quem acessa o quê.

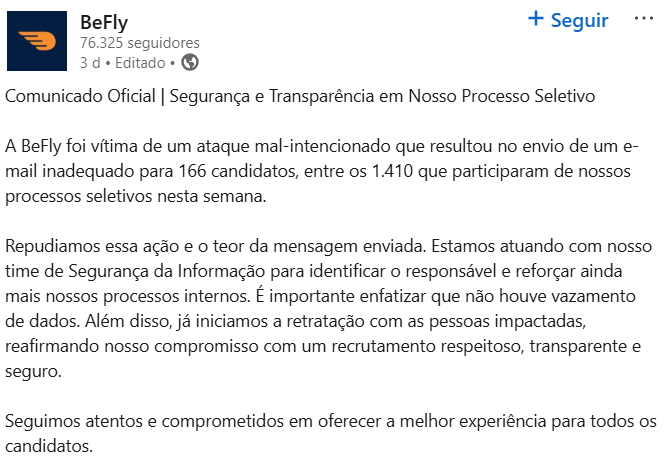

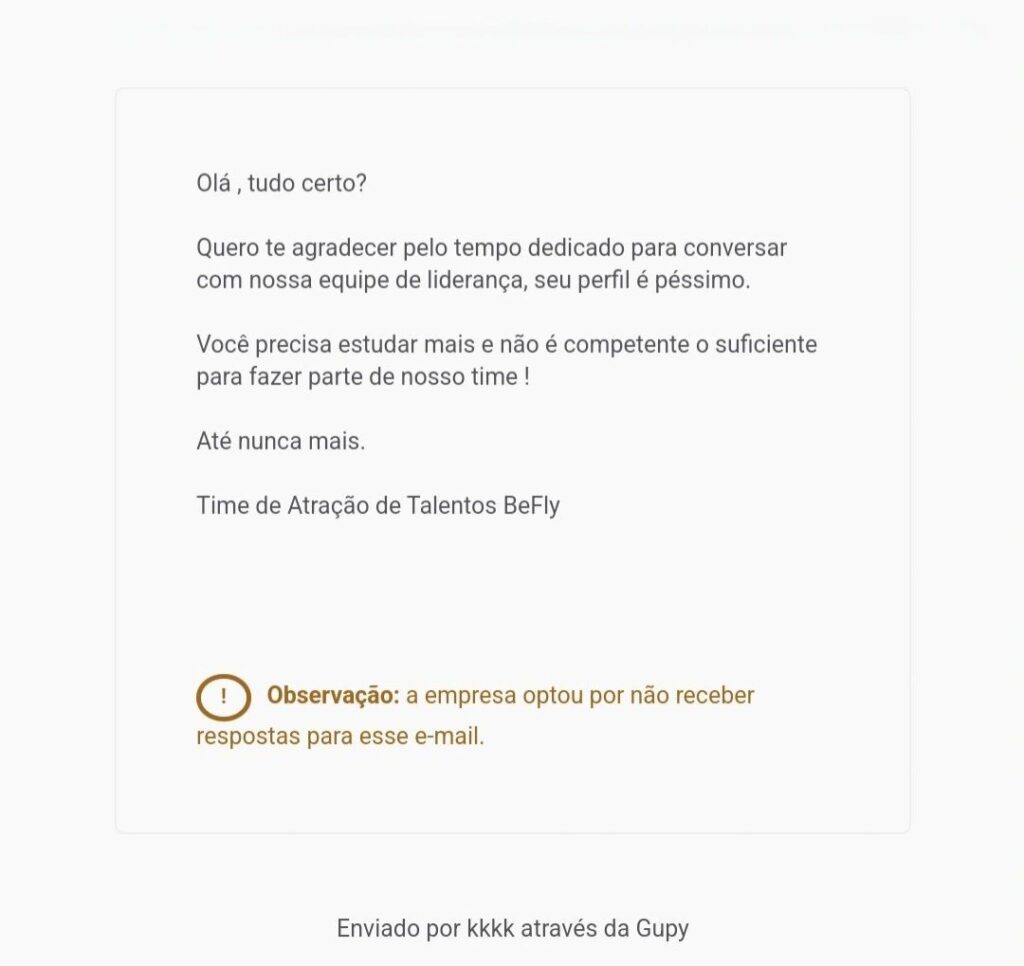

Recentemente, repercutiu na mídia e nas redes sociais o caso da BEFLY que, em um processo seletivo na plataforma GUPY, cerca de 166 candidatos receberam um retorno um tanto quanto estranho referente ao processo seletivo, fugindo aos padrões normais de retorno da grande maioria dos processos.

Segundo informações o retorno enviado foi feito por um ex-colaborador da empresa que ainda possuía acesso ao ambiente da GUPY acendendo o alerta sobre a gestão correta dos acessos e, consequentemente, a segurança de ambientes e marcas contra exposições negativas.

Este artigo visa explicar o conceito de gestão de acessos, discutir suas ameaças e benefícios associados, e fornecer um panorama sobre as melhores práticas e tecnologias disponíveis para sua eficaz implementação.

Gestão de acessos: o que é e qual a sua importância

A gestão de acessos, dentro do contexto da segurança da informação, refere-se ao conjunto de processos e tecnologias que uma organização utiliza para controlar e monitorar o acesso a seus sistemas, redes e dados. Esse processo envolve a autenticação de usuários — a verificação de suas identidades — e a autorização — a concessão de permissões para acessar recursos específicos.

Ao estabelecer controles rigorosos sobre quem pode acessar informações sensíveis, as empresas minimizam o risco de acessos não autorizados, garantindo que apenas pessoas devidamente autenticadas e autorizadas tenham acesso a dados críticos.

Ameaças à segurança da informação que uma gestão de acessos ruim é capaz de trazer

As ameaças à segurança da informação são variadas e evoluem constantemente, incluindo ciberataques sofisticados, phishing, malware e outras formas de exploração de vulnerabilidades. Uma gestão de acessos inadequada pode facilitar essas ameaças, permitindo que cibercriminosos explorem fraquezas no controle de acesso para infiltrar-se em sistemas corporativos.

Também, vale lembrar, que as ameaças podem ser internas ao ambiente, onde, pessoas mal-intencionadas ou apenas “curiosas” podem ter acessos indevidos a ambientes, informações sigilosas e inclusive podem prejudicar ou indisponibilizar ambientes, trazendo prejuízos a operação.

Além disso, a falta de uma política de acesso adequada pode levar a vazamentos de dados acidentais por parte de colaboradores, causando danos reputacionais e financeiros significativos à organização. Esse cenário torna-se ainda mais evidente em relação à Lei Geral de Proteção de Dados (LGPD) no Brasil, que impõe rigorosas penalidades para violações de privacidade e segurança de dados.

A gestão eficaz de acessos, portanto, não apenas protege a empresa contra ameaças externas e internas, mas também ajuda a garantir a conformidade com a LGPD, minimizando o risco de sanções legais e financeiras decorrentes de incidentes de vazamento de dados.

Benefícios de uma gestão de acessos eficiente

Uma estratégia eficaz de gestão de acessos oferece múltiplos benefícios para as empresas, incluindo:

Prevenção de acessos não autorizados

Uma das principais vantagens da gestão de acessos é a capacidade de prevenir acessos não autorizados a informações sensíveis. Ao estabelecer controles rigorosos e monitorar quem tem acesso a quais dados, as empresas podem reduzir significativamente o risco de exposição de dados. Isso é particularmente importante em um cenário onde as tentativas de invasão e ataques cibernéticos são cada vez mais comuns. O Brasil, inclusive, é o principal alvo de ciberataques na América Latina.

Conformidade regulatória

Muitos setores estão sujeitos a regulamentações rigorosas que exigem a proteção de informações confidenciais. A gestão de acessos desempenha um papel crucial na conformidade com essas normas, como a Lei Geral de Proteção de Dados (LGPD) no Brasil. Uma estratégia de gestão de acessos bem implementada ajuda a garantir que a organização atenda a esses requisitos, evitando penalidades e multas que podem decorrer de violações de dados.

Minimização de riscos de segurança

Além de prevenir acessos não autorizados, uma gestão de acessos eficiente também reduz o risco de incidentes de segurança. Limitando o acesso a informações críticas e monitorando o uso desses dados, as empresas podem identificar e mitigar ameaças potenciais de forma proativa. Isso ajuda a proteger a integridade e a confidencialidade das informações, minimizando o impacto de possíveis violações de segurança.

Melhoria na eficiência operacional

A gestão de acessos não se limita apenas à segurança da informação, já que ela também pode contribuir para a eficiência operacional da organização. Ao garantir que os colaboradores tenham acesso apenas aos recursos de que precisam para desempenhar suas funções, evita-se o desperdício de tempo e recursos. Isso facilita a realização de tarefas de maneira mais ágil e eficiente, otimizando os processos internos e aumentando a produtividade geral da empresa.

Ao considerar esses benefícios, fica claro que a gestão de acessos é um componente essencial para a segurança e o desempenho eficaz de uma organização. Implementar uma estratégia eficiente de gestão de acessos não é apenas uma medida de proteção, mas também uma prática que contribui para a conformidade regulatória, a minimização de riscos e a melhoria da eficiência operacional.

Entenda a importância de adotar a gestão de acessos

É inegável que os cibercriminosos estão adotando meios cada vez mais sofisticados para identificar vulnerabilidades e atacar empresas e órgãos públicos. Esse aspecto mostra como é fundamental investir em uma gestão de acessos que seja respeitada e facilmente assimilada pelos colaboradores.

Ao ter um maior controle dos ativos de Tecnologia da Informação, torna-se mais simples usar os mecanismos mais eficientes para garantir uma maior proteção aos dados. Uma administração inteligente de acessos viabiliza não apenas elevar o nível de segurança cibernética, mas também aumentar a produtividade da equipe.

Outra vantagem é fazer com que os serviços digitais estejam disponíveis de acordo com a necessidade do público-alvo, fator que contribui bastante para aumentar as vendas e elevar o nível de engajamento.

Diferentes tipos de política de gestão de acessos

Para o gerenciamento de acessos ser executado de maneira exemplar, vale detalhar os tipos mais empregados dessa iniciativa pelas corporações. Acompanhe!

Acesso à internet

A rede mundial de computadores, sem dúvida, tornou-se uma ferramenta valiosa para a aquisição de conhecimento, permitindo inclusive analisar melhor o público-alvo e a concorrência. Por outro lado, esse recurso precisa ser usado de maneira correta para evitar que os funcionários percam o foco nas tarefas.

Em virtude disso, muitas instituições optam por restringir o acesso à internet a determinadas páginas na web, pois é uma forma de minimizar a possibilidade de os empregados entrarem em sites que podem abrir brechas para hackers terem êxito em um ataque virtual.

Acesso à rede

Por mais que a integração entre setores seja importante para a troca de informações, é preciso ter uma gestão de acessos que estipule como cada usuário pode explorar os recursos de rede. Essa prática tem como um dos principais objetivos reduzir as probabilidades de um cibercriminoso acessar os recursos de TI.

Acesso a arquivos

Com a Lei Geral de Proteção de Dados (LGPD), as instituições precisam ter um gerenciamento ainda mais eficiente das informações que armazenam. Esse fator justifica aplicar uma restrição de acesso aos arquivos, porque um vazamento de informações pode não apenas comprometer a estratégia de negócio, mas também fazer com que a organização receba multas de até R$ 50 milhões.

Acesso a sistemas

Qualquer falha que permita um acesso indevido a um software pode causar problemas sérios para uma empresa. Atualmente, um dos maiores receios das companhias é ficar horas ou dias sem utilizar um determinado sistema, o que gera prejuízos financeiros e de reputação. Esses aspectos, sem dúvida, justificam uma política de gestão de acessos que torne as soluções menos vulneráveis.

A gestão de acessos e o Active Directory

O Active Directory é uma ferramenta que viabiliza a gestão de acessos em uma organização, ou seja, determina como os usuários podem usar os ativos de TI disponíveis. Dessa forma, fica mais simples estipular os que podem ou não utilizar as ferramentas, de acordo com a necessidade institucional. Essa prática tem como meta mais importante expandir o nível de proteção de segurança da informação.

Ter acesso a relatórios, onde estão indicadores sobre a política de gestão de acessos é importante para se ter base regulatória. Assim, é possível identificar como estão os trabalhos voltados para a segurança da informação e aperfeiçoá-los.

Processos de concessão e revogação de privilégios

Um processo robusto de concessão e remoção de privilégios é fundamental para a garantia da segurança em todo o ciclo de vida de um acesso, seja a qual ambiente for. Ao se contratar um novo colaborador ou dar privilégio a algum recurso, é importante que haja um processo de revisão destes acessos e, em caso de desligamento, que estes acessos sejam imediatamente revogados.

Passo a passo para implantar a política de gestão de acessos

É fundamental contar com um bom planejamento para colocar em prática uma administração de acessos eficiente e estratégica. Em razão disso, vale apontar algumas ações primordiais para alcançar esse objetivo.

Escolha uma equipe de confiança

A gestão de acessos precisa ser implantada por profissionais qualificados e que atuem de forma ética. Afinal, trata-se de uma iniciativa que exige bastante cuidado por ter uma relação direta com a segurança da informação. À medida que uma organização adota boas práticas para proteger os dados, maiores são as chances de conquistar a confiança dos stakeholders com solidez.

Defina regras

A estipulação de regras é peça-chave para a gestão de acessos ser implantada com sucesso. Afinal, os funcionários precisam de uma referência para entender como a organização está atuando para reduzir os riscos de sofrer um ataque virtual.

Elabora um documento

Para as regras sobre a política de administração de acessos ficarem mais claras, uma excelente alternativa é criar um documento (política), onde as atividades para utilizar os ativos de TI estejam descritas com bastante clareza. Isso é muito importante para os funcionários assimilarem como a instituição está agindo para proteger os dados com eficiência.

Escolha uma ferramenta

É bastante válido ter procedimentos claros sobre a gestão de acessos, mas isso apenas vai surtir efeito ao apostar em uma ferramenta de IAM. Essa solução conta com vários recursos (auditoria, indicadores e relatórios, controle automático de fluxo, automatização das operações de AD, entre outros).

Com uma ferramenta eficiente à disposição, torna-se mais fácil minimizar os riscos de ataques cibernéticos.

Divulgue as políticas de acesso

Uma iniciativa essencial para as políticas de acesso serem devidamente executadas é adotar uma comunicação clara com o público-alvo. Além de apresentar o documento sobre as regras do gerenciamento de acessos, é recomendado ter um canal para tirar dúvidas dos empregados. Com transparência e clareza, as chances de atingir bons resultados são ainda maiores.

Tecnologias e ferramentas capazes de ajudar na de gestão de acessos

Sistemas de Gerenciamento de Identidade e Acesso (IAM)

Os sistemas IAM são ferramentas que permitem gerenciar de maneira centralizada as identidades dos usuários e seus respectivos acessos. Esses sistemas facilitam a autenticação e autorização eficientes, garantindo que apenas usuários autenticados e autorizados possam acessar recursos específicos no sistema. Além disso, os sistemas IAM oferecem funcionalidades como o gerenciamento de políticas de segurança, auditoria de acessos e integração com outras soluções de segurança.

Autenticação Multifator (MFA)

A Autenticação Multifator (MFA) é uma tecnologia que adiciona uma camada extra de segurança ao processo de autenticação. Ao exigir que os usuários forneçam dois ou mais fatores de verificação antes de conceder acesso, a MFA reduz significativamente o risco de acessos não autorizados. Esses fatores podem incluir algo que o usuário sabe (como uma senha), algo que o usuário possui (como um token de segurança) ou algo que é inerente ao usuário (como impressões digitais).

Controle de Acesso Baseado em Função (RBAC)

O Controle de Acesso Baseado em Função (RBAC) é uma técnica de controle de acesso que atribui direitos e permissões com base no papel do usuário dentro da organização. Isso significa que cada usuário tem acesso apenas aos recursos necessários para desempenhar suas funções específicas. O RBAC simplifica a administração de acessos, reduzindo a complexidade e o risco de erros, além de facilitar a conformidade com políticas de segurança e regulamentações.

Ao integrar essas tecnologias e ferramentas em uma estratégia de gestão de acessos, as organizações podem fortalecer sua segurança da informação, proteger-se contra ameaças internas e externas, e garantir um controle eficiente sobre quem pode acessar o quê dentro do ambiente empresarial.

Como implementar uma gestão de acessos eficiente na sua empresa

A implementação de uma gestão de acessos eficaz requer uma abordagem estratégica, que inicia com a avaliação das necessidades da organização. Esse processo envolve a identificação dos recursos críticos e a avaliação dos requisitos de acesso dos diferentes usuários e departamentos. Com base nessa análise, é possível definir políticas de acesso claras que determinem quem pode acessar o quê, sob quais condições e como os acessos serão monitorados e registrados.

Após a definição dessas políticas, é fundamental selecionar as tecnologias e ferramentas adequadas que se alinhem às necessidades específicas da organização e que ofereçam a flexibilidade e a segurança necessárias para uma gestão de acessos eficiente. Com as soluções apropriadas em mãos, a implementação deve ser realizada de maneira gradual, iniciando pelos recursos mais críticos e expandindo gradativamente para outras áreas da empresa.

Além da implementação técnica, é crucial investir no treinamento e na conscientização dos colaboradores sobre a importância da segurança da informação e sobre as políticas e procedimentos de gestão de acessos. Esse esforço educacional ajuda a garantir que todos na organização compreendam seu papel na proteção dos dados e na prevenção de acessos não autorizados.

Por fim, a estratégia de gestão de acessos deve incluir um monitoramento constante dos acessos e uma avaliação periódica da eficácia das medidas implementadas. Isso permite ajustar as estratégias conforme necessário, garantindo que a gestão de acessos permaneça alinhada às necessidades em constante evolução da organização e ao cenário de ameaças em mudança.

Nesse artigo, percebemos que a gestão de acessos é um componente essencial da estratégia de segurança da informação de qualquer organização. Ao implementar controles rigorosos e manter uma vigilância constante sobre quem tem acesso a quê, as empresas podem proteger suas informações valiosas contra uma variedade de ameaças cibernéticas. Além disso, uma gestão de acessos eficaz contribui para a conformidade regulatória, a minimização de riscos e a melhoria da eficiência operacional.